ИБ с ограниченным бюджетом: как защититься от атак при помощи штатных средств ОС

ИБ с ограниченным бюджетом: как защититься от атак при помощи штатных средств ОС

В рубрику "Управление" | К списку рубрик | К списку авторов | К списку публикаций

ИБ с ограниченным бюджетом: как защититься от атак при помощи штатных средств ОС

У многих российских организаций, ведомственных и коммерческих, нет возможности закупить программные и аппаратные инструменты для защиты информации. Такая ситуация возникает по разным причинам, но это не повод игнорировать угрозы информационной безопасности. Почти во всех ОС имеются инструменты, которые можно использовать для защиты от киберугроз. Решить проблему можно за счет грамотного построения ИТ-инфраструктуры предприятия, что позволит снизить последствия от действий злоумышленников. Так как же организациям, которые располагают лишь ограниченным бюджетом, справиться с информационными угрозами?

Владимир Душкевич

Преподаватель факультета информационной безопасности в GeekUniversity,

онлайн-университете Mail.ru Group и образовательного портала GeekBrains.

Преподаватель факультета информационной безопасности в GeekUniversity,

онлайн-университете Mail.ru Group и образовательного портала GeekBrains.

Для начала стоит отметить, что использование инструментов, имеющихся в ОС на момент установки, бывает полезно для повышения безопасности в целом. Можно грамотно реализовать настройку параметров учетных записей пользователей, применить информацию из системных журналов для анализа событий в системе, настроить имеющийся в ОС межсетевой экран и т.д.

Анализ опасностей

Прежде чем приступить к защите, нужно оценить вероятные опасности со стороны злоумышленников, понять, из каких этапов может состоять потенциальная угроза, а затем посмотреть, что необходимо выполнить на каждом из них, чтобы атака не удалась.

Для начала определимся с терминологией. Атака – это действие, которое негативно влияет на какой-нибудь целевой компонент. Перед ее реализацией злоумышленник должен найти бреши в системе. Такие бреши называются уязвимостями. Подобная уязвимость может появиться, например, из-за использования личной электронной почты на рабочем месте.

Обычно злоумышленников условно делят на внутренних, которые имеют непосредственный доступ к компонентам системы безопасности, и внешних. С учетом такого деления различают виды киберугроз и соответствующие меры защиты от них.

Этапы построения защиты

На первом этапе необходимо определить схему реализации атаки. Лучше всего рассматривать киберугрозу в виде конкретного действия, например "атака отказа в обслуживании на веб-сервер" или "взлом веб-сервера".

Вторым шагом является выбор стратегии для противодействия каждому этапу кибератаки. Стратегий полезно выбирать несколько, так как, возможно, не все они будут в дальнейшем использованы.

Третьим шагом должен стать выбор мер защиты, которые точно можно реализовать (и контролировать) при помощи штатных средств ОС.

На четвертом этапе производят тестирование имеющихся механизмов и коррекцию схемы защиты на основе полученной информации.

Такой подход дает возможность:

- эффективно распределить имеющиеся средства защиты информации;

- выделить узкие места в системе безопасности и использовать для их устранения дополнительные средства защиты, закупку которых обосновать теперь будет проще;

- выделить те инструменты, использование которых нужно обязательно контролировать.

На пятом этапе нужно понять, каким образом можно будет использовать имеющиеся в ОС механизмы для защиты от атаки и насколько оправдано их использование.

За основу можно взять концепцию Cyber Kill Chain¹. Она описывает различные фазы осуществления условной атаки, на каждой из которых злоумышленником будут выполнены определенные действия. Для большей реалистичности можно использовать глобальную базу знаний², в которой собраны все известные тактики и техники, применяемые для практической реализации некоторых атак. Для каждого начального воздействия (англ. Initial Access) в этой схеме предусмотрен общий сценарий развития атаки.

На последнем этапе можно выделить обобщенный сценарий условной атаки и рассмотреть штатные средства ОС.

Последовательность действий при осуществлении атаки в упрощенном виде:

- Сбор сведений об атакуемой системе.

- Поиск уязвимости и подбор средства для ее эксплуатации. Цель: найти уязвимость для входа в систему. С точки зрения злоумышленника, в атакуемой системе должна присутствовать брешь, которая позволит реализовать атаку, при этом необязательно одна, довольно часто атака происходит с использованием нескольких уязвимостей.

- Доставка средства эксплуатации уязвимости. Задача: сделать так, чтобы была возможность выполнять запланированные деструктивные действия на атакуемой системе.

- Закрепление в системе. Задача: сделать возможным постоянное присутствие злоумышленника в системе.

- Выполнение деструктивных действий в системе.

- Заметание следов присутствия.

Эта схема позволяет упрощенно описать действия внешнего злоумышленника. Стоит отметить, что условно в такой схеме будет два больших раздела:

- действия, реализуемые перед началом атаки (первые два);

- действия, реализуемые непосредственно во время атаки (остальные действия).

Основные стратегии защиты

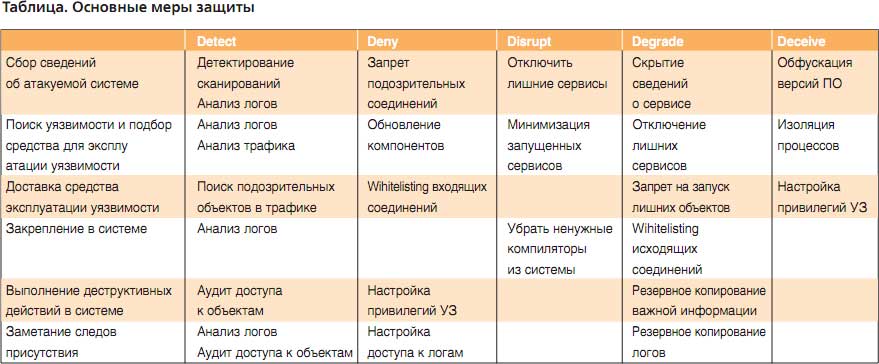

Для того чтобы защитить систему, можно использовать ряд решений, которые условно разделяются на несколько категорий:

- Detect. Инструменты обнаружения потенциально опасного воздействия/воздействий. Как правило, все меры в рамках данного этапа сводятся к детектированию признаков, которые могут быть использованы для идентификации подозрительной активности, связанной с той или иной атакой.

- Deny. Предотвращение неавторизованного доступа к ресурсам и информации. Здесь нужно определиться, чем будем "запрещать" потенциально опасное воздействие. Меры, используемые на данном этапе, позволят предотвратить получение той информации, которая даст злоумышленнику возможность реализовать атаку.

- Disrupt. Меры, которые позволят сорвать атаку.

- Degrade. Меры, позволяющие снизить число возможностей для реализации атаки.

- Deceive. "Ввести в заблуждение". Способы, которые можно использовать, чтобы у злоумышленника создалось впечатление будто атака не может быть реализована.

Механизмы защиты ОС

Теперь рассмотрим, какие механизмы ОС можно применить для защиты в рамках полученной концепции. Предположим, у нас есть сеть, в которой используются сервер на основе ОС Linux в качестве веб-сервера. Для выбора механизмов защиты составим небольшую таблицу, при помощи которой постараемся рассмотреть, как можно использовать компоненты ОС для построения системы защиты. Здесь есть некоторые ограничения:

- версии ОС должны быть относительно новыми. Правда, в некоторых случаях используется даже Windows XP, но это скорее исключение из правила;

- в статье рассматривается механизм установки обновлений.

Сама таблица будет иметь следующий вид (см. таблицу 1).

В целом основные защитные и превентивные меры сводятся к следующему:

- межсетевой экран;

- мониторинг соединений;

- политика учетных записей пользователей;

- анализ логов;

- аудит событий в системе;

- резервное копирование информации.

К сожалению, объем статьи не позволяет подробно остановиться на каждом из методе. Тем не менее эти меры достаточны для того, чтобы защитить ресурсы организации, а в некоторых случаях и предотвратить атаку еще на этапе ее подготовки.

Немного о проблемах бюджетной ИБ

Конечно, у бюджетных мер защиты есть и недостатки:

- требуются довольно обширные знания используемых в ОС технологий, при этом не стоит надеяться, что вчерашний выпускник вуза сможет что-то настроить быстро. Нужен профессионал, который при помощи ограниченных средств сможет реализовать надежную защиту;

- в некоторых случаях придется использовать определенные инструменты защиты, как правило, сертифицированные. Плюс ориентироваться на конкретный список мер, которые необходимо реализовать в рамках системы безопасности (актуально при обработке конфиденциальной информации, например персональных данных);

- за рамками статьи остается вопрос управления настроенными СЗИ, контроль их работы и анализ информации, а это довольно важная составляющая системы безопасности.

Поэтому всегда нужно помнить, что безопасность – это не только меры и средства, но и конкретные специалисты, выполняющие настройку и обслуживание системы. И если есть способ улучшить их деятельность просто за счет внедрения средств защиты информации с грамотным интерфейсом пользователя – экономить не стоит.

___________________________________________

1 https://en.wikipedia.org/wiki/Kill_chain

2 https://attack.mitre.org

1 https://en.wikipedia.org/wiki/Kill_chain

2 https://attack.mitre.org

Опубликовано: Журнал "Information Security/ Информационная безопасность" #1, 2020

Статьи про теме

Copyright © 2018-2022, ООО "ГРОТЕК"