Как усилить слабое звено?

Как усилить слабое звено?

В рубрику "Управление" | К списку рубрик | К списку авторов | К списку публикаций

Как усилить слабое звено?

Люди как люди. Любят деньги, но ведь это всегда было… Человечество любит деньги, из чего бы те ни были сделаны, из кожи ли, из бумаги ли, из бронзы или из золота. Ну, легкомысленны… ну, что ж… и милосердие иногда стучится в их сердца… обыкновенные люди… в общем, напоминают прежних… квартирный вопрос только испортил их…

М. Булгаков. Мастер и Маргарита

Андрей Нуйкин

Начальник отдела обеспечения безопасности информационных систем,

блок вице-президента по ИТ, ЕВРАЗ

Начальник отдела обеспечения безопасности информационных систем,

блок вице-президента по ИТ, ЕВРАЗ

При создании фишинговых писем решили играть на желаниях экономить, заработать, получить что-то бесплатно.

В настоящее время существует огромное количество решений по безопасности. Можно, казалось бы, защитить все. Но есть одна маленькая деталь – люди. Можно внедрить какую угодно защиту, но человек останется слабым звеном. В нашей компании реализовано множество защитных средств и мер. И вот настал момент научить наших сотрудников безопасности при работе с ИТ-сервисами. Для этого мы постоянно организуем различные курсы обучения, делаем рассылки с основными правилами безопасности, публикуем новости на портале и т.д. Одна из тем была посвящена выявлению фишинговых писем. Несмотря на внедренные средства защиты, иногда такие письма просачивались, и мы старались научить наших сотрудников их выявлять и правильно реагировать. Однако по результатам проведенных мероприятий было непонятно, насколько сотрудники воспринимают информацию и применяют ее на практике.

Фишинговая рассылка

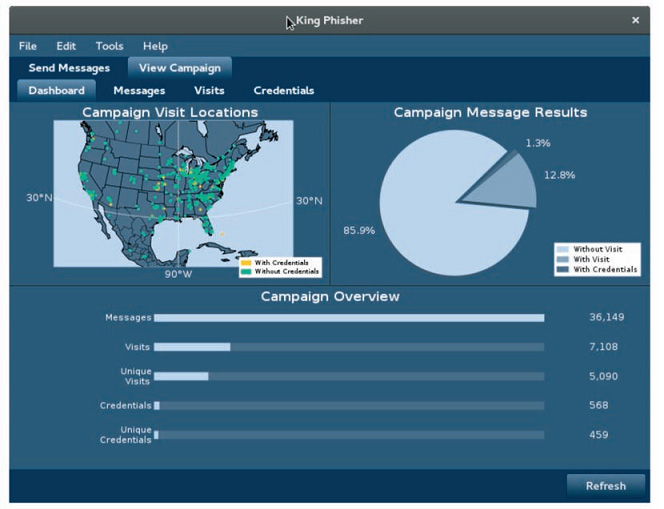

Для проверки знаний и тренировки сотрудников было принято решение организовать "фишинговую" рассылку силами отдела информационной безопасности. Для реализации этого мероприятия взяли в аренду сервер на внешней площадке, на него была установлена операционная система Linux и Open Source решение KingPhisher1.

Данное решение позволяет организовать фишинговую рассылку. При этом реализован вариант для организации обучающей рассылки, при которой не фиксируются введенные пароли пользователей (рис. 1).

Дополнительно был настроен почтовый сервер, получены и настроены все необходимые атрибуты, такие как SPF, DKIM и другие, чтобы наш сервер воспринимался легитимным.

В ходе рассылки возникали различные ситуации. Например, в одном из регионов сотрудники стали звонить в отделение Сбербанка и требовать выдать им кредит под указанные в фишинговом письме проценты. Сотрудники Сбербанка оперативно отреагировали на такие сообщения и связались с нами с целью выяснить источник рассылки. После полученных объяснений вопрос был исчерпан.

Часть сотрудников, которые попались на фишинг и ввели свои данные, обвиняли нас в том, что мы неправильно все делали. Например, в одной из рассылок мы использовали в качестве адреса отправителя почтовые адреса топ-менеджмента. Это многих смутило. Они поспешили открыть письма и пройти по ссылкам. После этого они возмущались и говорили, что теперь вообще письма от топ-менеджмента открывать не будут. На наш вопрос, как часто они получали письма напрямую от топ-менеджмента, они затруднились ответить. К сожалению, у многих таких сотрудников есть стойкое убеждение, что злоумышленники не будут маскироваться и обязательно напишут большими красными буквами, что это фишинговое письмо.

Часть сотрудников, которые попались на фишинг и ввели свои данные, обвиняли нас в том, что мы неправильно все делали. Например, в одной из рассылок мы использовали в качестве адреса отправителя почтовые адреса топ-менеджмента. Это многих смутило. Они поспешили открыть письма и пройти по ссылкам. После этого они возмущались и говорили, что теперь вообще письма от топ-менеджмента открывать не будут. На наш вопрос, как часто они получали письма напрямую от топ-менеджмента, они затруднились ответить. К сожалению, у многих таких сотрудников есть стойкое убеждение, что злоумышленники не будут маскироваться и обязательно напишут большими красными буквами, что это фишинговое письмо.

После установки, настройки и отладки началась работа по подготовке самих фишинговых писем и соответствующих Web-страниц, на которых сотрудники могли бы ввести свои данные. Была также подготовлена страница, на которую попадали те, кто ввел свои данные. На этой странице им сообщалось, что они стали жертвой фишинга, и выдавалась краткая информация, что нужно было делать, чтобы этого не произошло.

При создании фишинговых писем решили играть на желаниях экономить, заработать, получить что-то бесплатно, для чего подготовили два варианта письма. В первом предлагали выгодные условия по кредитам и вкладам от Сбербанка, во втором – выгодные предложения от РЖД на поездки в отпуск. Одним из условий хорошего результата было то, что в одну волну рассылки нужно было включать сотрудников из разных регионов и подразделений, чтобы они не могли оперативно обмениваться информацией.

Цель рассылки – собрать статистику по следующим признакам:

- смогут ли пользователи определить фишинговые письма;

- сообщат ли о найденных фишинговых письмах;

- сообщат ли, если станут жертвой фишинговых писем.

В системе, соответственно, фиксировалось, сколько писем отправлено, сколько из них открыто, сколько человек прошло по ссылке, сколько человек ввело свои данные, какие данные ввели.

Все это отслеживалось за счет формирования для каждого адресата уникального идентификатора, прописанного во всех ссылках. В дальнейшем оказалось, что открытие письма не всегда отражалось корректно, так как оно отслеживалось однопиксельной картинкой, загружаемой с нашего сайта при открытии письма. А Microsoft Outlook в большинстве случаев не загружает внешнее содержимое. Это немного смазало картину. Однако переходы по ссылке и ввод данных фиксировался хорошо.

Результаты

В результате проведенного мероприятия были получены следующие результаты:

- отправлено более 12 тыс. писем;

- сообщили о фишинге 103 сотрудника;

- перешли по ссылке 1174 сотрудника;

- ввели свои данные 417 сотрудников.

Всем перешедшим по ссылке и тем, кто ввел свои данные, были назначены обучающие курсы по выявлению фишинга с итоговым тестированием.

В ходе рассылки возникали различные ситуации. Например, в одном из регионов сотрудники стали звонить в отделение Сбербанка и требовать выдать им кредит под указанные в фишинговом письме проценты. Сотрудники Сбербанка оперативно отреагировали на такие сообщения и связались с нами с целью выяснить источник рассылки. После полученных объяснений вопрос был исчерпан.

Часть сотрудников, которые попались на фишинг и ввели свои данные, обвиняли нас в том, что мы неправильно все делали. Например, в одной из рассылок мы использовали в качестве адреса отправителя почтовые адреса топ-менеджмента. Это многих смутило. Они поспешили открыть письма и пройти по ссылкам. После этого они возмущались и говорили, что теперь вообще письма от топ-менеджмента открывать не будут. На наш вопрос, как часто они получали письма напрямую от топ-менеджмента, они затруднились ответить. К сожалению, у многих таких сотрудников есть стойкое убеждение, что злоумышленники не будут маскироваться и обязательно напишут большими красными буквами, что это фишинговое письмо. С каждым таким сотрудником была проведена беседа и назначено обучение с тестированием.

Выводы

• Нужно тщательно подходить к подготовке фишинговых писем. В первом письме о совместной акции с банком мы использовали желания людей заработать и сэкономить. В письме были предложены очень выгодные условия, значительно лучше рынка. И это сработало. Сотрудники, работающие с финансами, не реагировали на это сообщение. Но у остальных предложение вызвало живой интерес, как в регионах, так и в Москве. И даже часть опытных в вопросах ИБ сотрудников отреагировали на наши письма и ввели свои данные, так как именно в этот момент искали, куда вложить деньги, или хотели выгодно взять кредит. В ходе беседы на вопрос "Как же так?" люди признавались, что сами не понимают, как так произошло. Просто увидели выгодное предложение, и мозг отключился. Второе письмо также использовало желание людей сэкономить. В преддверии отпусков мы предлагали выгодные условия на проезд к местам отдыха. В Московском регионе это письмо не вызвало интереса. Основной целью были региональные пользователи. И там предложение вызвало большое количество срабатываний. Подводя итог, можно сказать, что очень важно понять целевую группу, что им будет интересно, и под это создавать контент.

• Большинство не сообщили о полученном фишинговом письме. В этом вопросе нужно проводить работу по информированию сотрудников о том, как важно передать информацию о событиях и инцидентах ИБ соответствующим подразделениям.

• У части сотрудников большой объем входящей почты, и наши письма затерялись в этом потоке.

• Часть сотрудников побоялась или постеснялась сообщить о факте компрометации своих учетных данных. Здесь, как и в случае сообщения о получении письма, нужно проводить работу с сотрудниками и доносить до них важность информирования о таких фактах, так как это может предотвратить более серьезные инциденты.

По итогам принято решение продолжать мероприятия по обучению информационной безопасности. Особое внимание будет уделяться вопросу информирования отдела информационной безопасности о фактах выявленного фишинга.

Во второй половине года мы планируем повторить рассылку с новыми письмами и сравнить полученные результаты.

Подводя итог, можно констатировать, что проведение таких тестов-тренировок необходимо. Сотрудники учатся правильно определять подозрительные письма и правильно на них реагировать. Даже опытные сотрудники могут стать жертвой фишинга. Использовать для этих мероприятий коммерческие сервисы или собранные самостоятельно из Open Source решения – это вопрос каждого конкретного предприятия. В любом случае результат того стоит.

Опубликовано: Журнал "Information Security/ Информационная безопасность" #3, 2019

Статьи про теме

Copyright © 2018-2022, ООО "ГРОТЕК"